Wireshark je výkonný sieťový analyzátor, ktorý možno použiť na analýzu prevádzky prechádzajúcej cez sieťové rozhranie vášho počítača. Možno ho budete potrebovať na zisťovanie a riešenie problémov so sieťou, ladenie webových aplikácií, sieťových programov alebo stránok. Wireshark vám umožňuje plne zobraziť obsah paketu na všetkých úrovniach: takže môžete lepšie pochopiť, ako sieť funguje na nízkej úrovni.

Všetky pakety sa zachytávajú v reálnom čase a poskytujú sa v ľahko čitateľnom formáte. Program podporuje veľmi výkonný systém filtrovania, farebné zvýraznenie a ďalšie funkcie, ktoré vám pomôžu nájsť potrebné balíčky. V tomto návode sa pozrieme na to, ako používať Wireshark na analýzu návštevnosti. V poslednej dobe sa vývojári presunuli k práci na druhej vetve programu Wireshark 2.0, bolo v nej vykonaných veľa zmien a vylepšení, najmä pre rozhranie. To je to, čo budeme používať v tomto článku.

Predtým, ako pristúpite k zváženiu spôsobov analýzy prevádzky, musíte podrobnejšie zvážiť, aké funkcie program podporuje, s akými protokolmi môže pracovať a čo robiť. Tu sú hlavné funkcie programu:

- Zachyťte pakety v reálnom čase z káblových alebo iných typov sieťových rozhraní, ako aj čítanie zo súboru;

- Podporované sú nasledujúce rozhrania na zachytávanie: Ethernet, IEEE 802.11, PPP a lokálne virtuálne rozhrania;

- Pakety je možné filtrovať podľa rôznych parametrov pomocou filtrov;

- Všetky známe protokoly sú v zozname zvýraznené rôznymi farbami, ako napríklad TCP, HTTP, FTP, DNS, ICMP atď.;

- Podpora zachytávania prevádzky hovorov VoIP;

- Dešifrovanie prenosu HTTPS je podporované v prítomnosti certifikátu;

- Dešifrovanie WEP-, WPA-prevádzky bezdrôtových sietí za prítomnosti kľúča a handshake;

- Zobrazenie štatistík zaťaženia siete;

- Zobrazenie obsahu paketov pre všetky vrstvy siete;

- Zobrazuje čas odoslania a prijatia balíkov.

Program má mnoho ďalších funkcií, no toto boli tie hlavné, ktoré by vás mohli zaujímať.

Ako používať Wireshark

Predpokladám, že už máte program nainštalovaný, ale ak nie, môžete si ho nainštalovať z oficiálnych repozitárov. Ak to chcete urobiť, zadajte príkaz v Ubuntu:

sudo apt install wireshark

Po inštalácii nájdete program v hlavnom menu distribúcie. Wireshark musíte spustiť s právami superužívateľa, pretože inak nebude môcť analyzovať sieťové pakety. Môžete to urobiť z hlavného menu alebo cez terminál pomocou príkazu pre KDE:

A pre Gnome/Unity:

Hlavné okno programu je rozdelené na tri časti: prvý stĺpec obsahuje zoznam sieťových rozhraní dostupných na analýzu, druhý - možnosti otvárania súborov a tretí - pomocník.

Analýza sieťovej prevádzky

Ak chcete spustiť analýzu, vyberte sieťové rozhranie, napríklad eth0, a kliknite na tlačidlo začať.

Potom sa otvorí ďalšie okno, už s prúdom paketov, ktoré prechádzajú cez rozhranie. Toto okno je tiež rozdelené na niekoľko častí:

- Vrchná časť- sú to ponuky a panely s rôznymi tlačidlami;

- Zoznam balíkov- ďalej sa zobrazí prúd sieťových paketov, ktoré budete analyzovať;

- Obsah balenia- hneď pod obsahom vybraného balíka sa nachádza, je rozdelený do kategórií v závislosti od úrovne prepravy;

- Skutočný výkon- úplne dole je zobrazený obsah balenia v reálnej podobe, aj vo forme HEX.

Kliknutím na ktorýkoľvek balík môžete analyzovať jeho obsah:

Tu vidíme DNS dotazový paket na získanie IP adresy stránky, v samotnom dotaze je odoslaná doména a v odpovedi dostaneme našu otázku aj odpoveď.

Pre pohodlnejšie prezeranie môžete balík otvoriť v novom okne dvojitým kliknutím na záznam:

Filtre Wireshark

Je veľmi nepohodlné manuálne triediť balíčky, aby ste našli tie, ktoré potrebujete, najmä pri aktívnom streame. Preto je pre takúto úlohu lepšie použiť filtre. Pod menu je špeciálny riadok na zadávanie filtrov. môžete kliknúť výraz otvorte nástroj na tvorbu filtrov, ale je ich veľa, takže sa budeme zaoberať tými najzákladnejšími:

- ip.dst- cieľová IP adresa;

- ip.src- IP adresa odosielateľa;

- ip.addr- IP odosielateľa alebo príjemcu;

- ip.proto- protokol;

- tcp.dstport- prístav destinácie;

- tcp.srcport- prístav odosielateľa;

- ip.ttl- filtrovať podľa ttl, určuje vzdialenosť siete;

- http.request_uri- adresu požadovanej stránky.

Na určenie vzťahu medzi poľom a hodnotou vo filtri môžete použiť nasledujúce operátory:

- == - rovná sa;

- != - nerovná sa;

- < - menej;

- > - viac;

- <= - menšie alebo rovnaké;

- >= - viac alebo rovnaké;

- zápasy- regulárny výraz;

- obsahuje- obsahuje.

Na kombinovanie viacerých výrazov môžete použiť:

- && - oba výrazy musia byť pravdivé pre balík;

- || - jeden z výrazov môže byť pravdivý.

Teraz sa pozrime bližšie na príklady niekoľkých filtrov a pokúsime sa pochopiť všetky znaky vzťahov.

Najprv vyfiltrujme všetky pakety odoslané na 194.67.215. Zadajte reťazec do poľa filtra a kliknite na uplatniť. Pre pohodlie je možné filtre Wireshark uložiť pomocou tlačidla Uložiť:

ip.dst == 194,67,215,125

A ak chcete získať nielen odoslané pakety, ale aj prijaté ako odpoveď z tohto uzla, môžete kombinovať dve podmienky:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Môžeme tiež vybrať prenášané veľké súbory:

http.content_length > 5000

Filtrovaním Content-Type môžeme vybrať všetky obrázky, ktoré boli odovzdané; poďme analyzovať prevádzku Wireshark, pakety, ktoré obsahujú slovo obrázok:

http.content_type obsahuje obrázok

Ak chcete filter vymazať, môžete kliknúť na tlačidlo jasný. Stáva sa, že nie vždy poznáte všetky informácie potrebné na filtrovanie, ale chcete len študovať sieť. Môžete pridať ľubovoľné pole balíka ako stĺpec a zobraziť jeho obsah vo všeobecnom okne pre každý balík.

Napríklad chcem zobraziť ttl (čas do života) balíka ako stĺpec. Ak to chcete urobiť, otvorte informácie o balíku, nájdite toto pole v sekcii IP. Potom zavolajte do kontextového menu a vyberte možnosť Použiť ako stĺpec:

Rovnakým spôsobom môžete vytvoriť filter na základe ľubovoľného poľa. Vyberte ho a vyvolajte kontextové menu a potom kliknite Použiť ako filter alebo Pripravte ako filter, potom vyberte vybraný, na zobrazenie len vybraných hodnôt, príp Nevybraté na ich odstránenie:

Zadané pole a jeho hodnota sa použije alebo v druhom prípade nahradí v poli filtra:

Týmto spôsobom môžete do filtra pridať pole ľubovoľného balíka alebo stĺpca. Táto možnosť je aj v kontextovom menu. Na filtrovanie protokolov môžete použiť aj jednoduchšie podmienky. Napríklad, poďme analyzovať prevádzku Wireshark pre protokoly HTTP a DNS:

Ďalšou zaujímavou funkciou programu je použitie Wireshark na sledovanie konkrétnej relácie medzi počítačom používateľa a serverom. Ak to chcete urobiť, otvorte kontextovú ponuku balíka a vyberte Sledujte stream TCP.

Potom sa otvorí okno, v ktorom nájdete všetky dáta prenášané medzi serverom a klientom:

Diagnostika problémov s Wireshark

Možno vás zaujíma, ako použiť Wireshark 2.0 na zisťovanie problémov so sieťou. Ak to chcete urobiť, v ľavom dolnom rohu okna je okrúhle tlačidlo, keď naň kliknete, otvorí sa okno Expertné nástroje. V ňom Wireshark zhromažďuje všetky správy o chybách a zlyhaniach siete:

Okno je rozdelené na záložky ako Chyby, Varovania, Oznámenia, Rozhovory. Program dokáže filtrovať a nájsť veľa problémov so sieťou a tu ich môžete vidieť veľmi rýchlo. Podporované sú tu aj filtre Wireshark.

Analýza návštevnosti Wireshark

Môžete veľmi ľahko pochopiť, čo presne používatelia stiahli a aké súbory sledovali, ak pripojenie nebolo šifrované. Program robí veľmi dobrú prácu pri extrakcii obsahu.

Ak to chcete urobiť, musíte najskôr zastaviť zachytávanie premávky pomocou červeného štvorca na paneli. Potom otvorte menu súbor -> Exportovať objekty -> HTTP:

Snifferi- to sú programy, ktoré zachytávajú

všetku sieťovú prevádzku. Sniffery sú užitočné na diagnostiku siete (pre správcov) a

odchytávať heslá (je jasné pre koho :)). Napríklad, ak máte prístup k

jeden sieťový stroj a nainštalovaný tam sniffer,

potom čoskoro všetky heslá z

ich podsiete budú vaše. Sniffers dal

sieťovej karte k počúvaniu

(PROMISC) To znamená, že prijímajú všetky pakety. V sieti LAN môžete odpočúvať

všetky odoslané pakety zo všetkých strojov (ak nie ste oddelení žiadnymi hubmi),

Takže

ako sa tam praktizuje vysielanie.

Sniffery dokážu zachytiť všetko

balíky (čo je veľmi nepohodlné, súbor denníka sa strašne rýchlo preplní,

ale pre podrobnejšiu analýzu siete je to najviac)

alebo iba prvé bajty z ľubovoľného

ftp, telnet, pop3 atď. (toto je najzábavnejšie, zvyčajne v prvých 100 bajtoch

obsahuje užívateľské meno a heslo. Teraz čuchaj

rozvedený ... Je veľa čuchačov

aj pod Unixom aj pod Windowsom (aj pod DOSom existuje :)).

Snifferi môžu

podporujú iba konkrétnu os (napríklad linux_sniffer.c, ktorá

podporuje Linux :)) alebo niekoľko (napríklad Sniffit,

pracuje s BSD, Linux, Solaris). Snifferi tak zbohatli, pretože

že heslá sa prenášajú cez sieť ako čistý text.

Takéto služby

veľa. Sú to telnet, ftp, pop3, www atď. Tieto služby

užíva veľa

ľudia :). Po rozmachu snifferov rôzne

algoritmy

šifrovanie týchto protokolov. Objavil sa SSH (alternatíva

telnet, ktorý podporuje

šifrovanie), SSL (Secure Socket Layer – vývoj od Netscape, ktorý dokáže šifrovať

www relácia). Všetky druhy Kerberous, VPN (Virtual Private

sieť). Boli použité niektoré AntiSniffs, ifstatus atď. Ale v zásade to tak nie je

zmenili pozície. Služby, ktoré využívajú

odovzdanie hesla v obyčajnom texte

yuzayutsya vo všetkých:). Preto čuchanie bude na dlho :).

Windows implementácie snifferov

linsniffer

Toto je jednoduchý sniffer na zachytenie

prihlasovacie údaje/heslá. Štandardná kompilácia (gcc -o linsniffer

linsniffer.c).

Log zapisuje na tcp.log.

linux_sniffer

Linux_sniffer

požadované, keď chcete

podrobne si preštudujte sieť. Štandardné

kompilácia. Rozdáva akýkoľvek shnyag navyše,

like is, ack, syn, echo_request (ping) atď.

ňufák

Sniffit - pokročilý model

sniffer napísal Brecht Claerhout. Nainštalovať (potrebné

libcap):

#./configure

#urobiť

Teraz spúšťame

sniper:

#./snifffit

použitie: ./sniffit [-xdabvnN] [-P proto] [-A char] [-p

port] [(-r|-R) záznamový súbor]

[-l sniflen] [-L logparam] [-F snifdevice]

[-M plugin]

[-D tty] (-t

(-i|-I) | -c

Dostupné pluginy:

0 - Figurína

zapojiť

1 - DNS plugin

Ako môžete vidieť, sniffit podporuje veľa

možnosti. Sniffak môžete používať interaktívne.

Čuchať predsa

celkom užitočný program, ale nepoužívam ho.

prečo? Pretože Sniffit má

veľké bezpečnostné problémy. Pre Sniffit, vzdialený root a DOS pre

Linux a Debian! Toto si nedovolí každý oňuchávač :).

LOV

Toto

môj obľúbený ňufák. Manipulácia s ním je veľmi jednoduchá

podporuje veľa cool

čipy a momentálne nemá žiadne bezpečnostné problémy.

Navyše nie veľa

náročný na knižnice (ako linsniffer a

Linux_sniffer). On

dokáže zachytiť aktuálne spojenia v reálnom čase a pod

vyčistiť výpis zo vzdialeného terminálu. V

vo všeobecnosti Hijack

rulezzz :). Odporučiť

všetko pre lepšie využitie :).

Inštalácia:

#urobiť

spustiť:

#lov-i

PREČÍTAJTE MB

Sniffer READSMB vystrihnutý z LophtCrack a prenesený na

Unix (napodiv :)). Readsmb zachytáva SMB

balíkov.

TCPDUMP

tcpdump je pomerne známy paketový sniffer.

Napísané

ešte slávnejší - Van Jacobson, ktorý vynašiel VJ kompresiu pre

PPP a napísal traceroute (a ktovie čo ešte?).

Vyžaduje knižnicu

libpcap.

Inštalácia:

#./configure

#urobiť

Teraz spúšťame

ona:

#tcpdump

tcpdump: počúvanie na ppp0

Všetky vaše pripojenia vystupujú do

terminál. Tu je príklad výstupu ping

ftp.technotronic.com:

02:03:08.918959

195.170.212.151.1039 > 195.170.212.77.doména: 60946+ A?

ftp.technotronic.com.

(38)

02:03:09.456780 195.170.212.77.doména > 195.170.212.151.1039: 60946*

1/3/3 (165)

02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: echo

žiadosť

02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: echo

odpovedať

02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: echo

žiadosť

02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: echo

odpovedať

02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: echo

žiadosť

02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: echo

odpovedať

Vo všeobecnosti je sniff užitočný na ladenie sietí,

riešenie problémov a

atď.

Dsniff

Dsniff vyžaduje libpcap, ibnet,

libnids a OpenSSH. Zaznamenáva iba zadané príkazy, čo je veľmi pohodlné.

Tu je príklad protokolu pripojenia

na unix-shells.com:

02/18/01

03:58:04 tcp my.ip.1501 ->

handi4-145-253-158-170.arcor-ip.net.23

(telnet)

stalsen

asdqwe123

ls

pwd

SZO

posledný

východ

Tu

dsniff zachytil prihlásenie s heslom (stalsen/asdqwe123).

Inštalácia:

#./configure

#urobiť

#urobiť

Inštalácia

Ochrana pred čuchaním

Najistejší spôsob ochrany pred

čuchači -

použiť ŠIFROVANIE (SSH, Kerberous, VPN, S/Key, S/MIME,

SHTTP, SSL atď.). Dobre

a ak nechcete odmietnuť služby čistého textu a vytvoriť ďalšie

balíčky :)? Potom je čas použiť anti-sniffer balíčky...

AntiSniff pre Windows

Tento produkt vydala známa skupina

loft. Bol to prvý výrobok svojho druhu.

AntiSniff, ako je uvedené v

Popis:

„AntiSniff je nástroj poháňaný grafickým používateľským rozhraním (GUI).

detekciu promiskuitných kariet sieťového rozhrania (NIC) vo vašej lokálnej sieti

segment". Vo všeobecnosti chytí karty v promisc režime.

Podporuje obrovské

počet testov (DNS test, ARP test, Ping Test, ICMP Time Delta

Test, Echo Test, PingDrop test). Dá sa naskenovať ako jedno auto,

tak isto aj mriežka. existuje

podpora logov. AntiSniff funguje na win95/98/NT/2000,

hoci odporúčané

platforma NT. Ale jeho vláda bola krátkodobá a čoskoro

časom sa objavil sniffer s názvom AntiAntiSniffer :),

napísal Mike

Perry (Mike Perry) (nájdete ho na www.void.ru/news/9908/snoof.txt).

založené na LinSniffer (diskutované neskôr).

Detekcia unixového snifferu:

Sniffer

možno nájsť pomocou príkazu:

#ifconfig -a

lo Odkaz encap:Miestne

spätná slučka

inet addr:127.0.0.1Mask:255.0.0.0

U.P.

LOOPBACK RUNNING MTU:3924 Metrika:1

RX pakety:2373 chýb:0

vypadnuté:0 prekročenia:0 snímka:0

TX pakety:2373 chýb:0 zahodených:0

prekročenia:0 nosič:0

kolízie:0 txqueuelen:0

Odkaz ppp0

encap: Protokol Point-to-Point

inet addr:195.170.y.x

P-t-P:195.170.y.x Maska:255.255.255.255

UP POINT POINT PROMISC

RUNNING NOARP MULTICAST MTU:1500 Metrika:1

RX pakety: 3281

chyby:74 vypadnuté:0 prekročenia:0 snímka:74

TX pakety: 3398 chýb: 0

poklesol:0 prekročenia:0 nosič:0

kolízie:0 txqueuelen:10

Ako

vidíte, že rozhranie ppp0 je v režime PROMISC. Ktorýkoľvek operátor

nahrané sniff for

skontroluje sieť, alebo už máte... Ale pamätajte,

že ifconfig môže byť bezpečný

swap, takže na zistenie použite tripwire

zmeny a najrôznejšie programy

skontrolovať šnupanie.

AntiSniff pre Unix.

Pracuje pre

BSD, Solaris a

linux. Podporuje ping/icmp časový test, arp test, echo test, dns

test, etherping test, vo všeobecnosti analóg AntiSniff pre Win, len pre

Unix :).

Inštalácia:

#make linux-all

Sentinel

Tiež užitočné pre

chytanie čuchačov. Podporuje veľa testov.

Len dovnútra

použitie.

Nainštalujte: #make

#./sentinel

./sentinel [-t

metódy:

[-test ARP]

[ -d DNS test

]

[ -i Test latencie ping ICMP ]

[ -e Test ICMP Etherping

]

možnosti:

[-f

[ -v Zobraziť verziu a

východ]

[-n

[-I

]

Možnosti sú také jednoduché, že nie

komentáre.

VIAC

Tu je niekoľko ďalších

nástroje na testovanie vašej siete (napr

Unix):

packetstorm.securify.com/UNIX/IDS/scanpromisc.c -remote

Detektor režimu PROMISC pre ethernetové karty (pre red hat 5.x).

http://packetstorm.securify.com/UNIX/IDS/neped.c

- Network Promiskuous Ethernet Detector (vyžaduje libcap & Glibc).

http://packetstorm.securify.com/Exploit_Code_Archive/promisc.c

-Skenuje systémové zariadenia, aby zistil šnupanie.

http://packetstorm.securify.com/UNIX/IDS/ifstatus2.2.tar.gz

- ifstatus testuje sieťové rozhrania v režime PROMISC.

Analyzátory sieťových paketov alebo sniffery boli pôvodne vyvinuté ako prostriedok na riešenie sieťových problémov. Sú schopné zachytiť, interpretovať a uložiť pakety prenášané cez sieť na ďalšiu analýzu. Na jednej strane umožňuje správcom systému a technikom technickej podpory sledovať, ako sa dáta prenášajú cez sieť, diagnostikovať a opravovať vzniknuté problémy. V tomto zmysle sú paketové sniffery mocným nástrojom na diagnostiku sieťových problémov. Na druhej strane, podobne ako mnohé iné výkonné nástroje, ktoré boli pôvodne určené na správu, sa časom začali sniffery využívať na úplne iné účely. Sniffer v rukách útočníka je skutočne dosť nebezpečný nástroj a možno ho použiť na preberanie hesiel a iných dôverných informácií. Nemyslite si však, že sniffery sú nejakým magickým nástrojom, pomocou ktorého môže každý hacker ľahko zobraziť dôverné informácie prenášané cez sieť. A skôr, než dokážeme, že nebezpečenstvo, ktoré sniffery predstavujú, nie je také veľké, ako sa často prezentuje, pozrime sa bližšie na princípy ich fungovania.

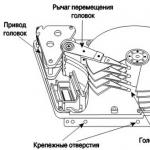

Ako funguje program na sledovanie paketov

Ďalej v tomto článku sa budeme zaoberať iba softvérovými sniffermi určenými pre siete Ethernet. Sniffer je program, ktorý funguje na úrovni sieťového adaptéra NIC (Network Interface Card) (linková vrstva) a nenápadne zachytáva všetku komunikáciu. Keďže sniffery fungujú na vrstve dátového spojenia modelu OSI, nemusia hrať podľa pravidiel protokolov vyššej úrovne. Sniffery obchádzajú mechanizmy filtrovania (adresy, porty atď.), ktoré ethernetové ovládače a zásobník TCP/IP používajú na interpretáciu údajov. Snímače paketov zachytávajú z drôtu všetko, čo ním prechádza. Snifferi môžu ukladať snímky v binárnom formáte a dešifrovať ich neskôr, aby odhalili informácie vyššej úrovne skryté vo vnútri (obrázok 1).

Aby mohol sniffer zachytiť všetky pakety prechádzajúce cez sieťový adaptér, musí ovládač sieťového adaptéra podporovať promiskuitný režim prevádzky (promiskuitný režim). Práve v tomto režime prevádzky sieťového adaptéra je sniffer schopný zachytiť všetky pakety. Tento režim činnosti sieťového adaptéra sa automaticky aktivuje pri spustení snifferu alebo je nastavený manuálne príslušnými nastaveniami sniffera.

Všetka zachytená prevádzka je odovzdaná dekodéru paketov, ktorý identifikuje a rozdelí pakety do príslušných úrovní hierarchie. V závislosti od schopností konkrétneho sniffera môžu byť prezentované informácie o paketoch následne ďalej analyzované a filtrované.

Obmedzenia snifferov

Sniffers predstavovali najväčšie nebezpečenstvo v tých časoch, keď sa informácie prenášali po sieti v čistom texte (bez šifrovania) a lokálne siete boli budované na báze koncentrátorov (hubov). Tieto časy sú však nenávratne preč a v súčasnosti nie je používanie snifferov na získanie prístupu k dôverným informáciám v žiadnom prípade jednoduchou úlohou.

Faktom je, že pri budovaní lokálnych sietí založených na rozbočovačoch existuje určité spoločné médium na prenos dát (sieťový kábel) a všetky uzly siete si vymieňajú pakety, súperiace o prístup k tomuto médiu (obr. 2), a paket odoslaný jednou sieťou uzol sa prenáša na všetky porty hubu a tento paket počúvajú všetky ostatné uzly siete, ale prijíma ho len ten uzol, ktorému je adresovaný. Navyše, ak je na jednom zo sieťových uzlov nainštalovaný sniffer paketov, môže zachytiť všetky sieťové pakety súvisiace s týmto segmentom siete (sieť tvorená rozbočovačom).

Prepínače sú inteligentnejšie ako vysielacie uzly a izolujú sieťovú prevádzku. Prepínač pozná adresy zariadení pripojených ku každému portu a preposiela pakety iba medzi požadovanými portami. To vám umožňuje zbaviť sa iných portov bez toho, aby ste im odovzdali každý paket, ako to robí rozbočovač. Paket odoslaný určitým sieťovým uzlom sa teda prenesie len na port prepínača, ku ktorému je pripojený príjemca paketu a všetky ostatné uzly siete nedokážu tento paket odhaliť (obr. 3).

Ak je teda sieť vybudovaná na báze prepínača, potom sniffer nainštalovaný na jednom zo sieťových počítačov dokáže zachytiť iba tie pakety, ktoré si tento počítač vymieňa s inými sieťovými uzlami. V dôsledku toho, aby bolo možné zachytiť pakety, ktoré si počítač alebo server, ktorý je predmetom záujmu útočníka, vymieňa s inými sieťovými uzlami, je potrebné na tento počítač (server) nainštalovať sniffer, čo v skutočnosti nie je také jednoduché. Treba však mať na pamäti, že niektoré sniffery paketov sa spúšťajú z príkazového riadku a nemusia mať grafické rozhranie. Takéto sniffery môžu byť v zásade inštalované a spúšťané na diaľku a neviditeľné pre používateľa.

Okrem toho musíte mať na pamäti, že hoci prepínače izolujú sieťovú prevádzku, všetky spravované prepínače majú funkciu presmerovania portov alebo zrkadlenia portov. To znamená, že port prepínača môže byť nakonfigurovaný tak, že všetky pakety prichádzajúce na iné porty prepínača sú na ňom duplikované. Ak je v tomto prípade k takémuto portu pripojený počítač so sledovačom paketov, môže zachytiť všetky pakety vymieňané medzi počítačmi v tomto segmente siete. Spravidla je však možnosť konfigurovať prepínač k dispozícii iba správcovi siete. To, samozrejme, neznamená, že nemôže byť narušiteľom, ale správca siete má mnoho iných spôsobov, ako kontrolovať všetkých používateľov lokálnej siete a je nepravdepodobné, že by vás takto sofistikovane sledoval.

Ďalším dôvodom, prečo už nie sú sniffery také nebezpečné ako kedysi, je, že v súčasnosti sa najdôležitejšie dáta prenášajú v šifrovanej podobe. Otvorené, nešifrované služby sa z internetu rýchlo vytrácajú. Napríklad pri návšteve webových stránok sa čoraz častejšie používa protokol SSL (Secure Sockets Layer); Namiesto otvoreného FTP sa používa SFTP (Secure FTP) a ďalšie služby, ktoré štandardne nepoužívajú šifrovanie, čoraz častejšie využívajú virtuálne privátne siete (VPN).

Takže tí, ktorí sa obávajú možnosti škodlivého použitia paketových snifferov, by mali mať na pamäti nasledujúce. Po prvé, aby snifferi predstavovali vážnu hrozbu pre vašu sieť, musia sa nachádzať v samotnej sieti. Po druhé, dnešné štandardy šifrovania mimoriadne sťažujú zachytávanie dôverných informácií. Preto v súčasnosti sniffery paketov postupne strácajú svoj význam ako nástroje pre hackerov, no zároveň zostávajú efektívnym a výkonným nástrojom na diagnostiku sietí. Okrem toho môžu byť sniffery úspešne použité nielen na diagnostiku a lokalizáciu problémov so sieťou, ale aj na audit bezpečnosti siete. Najmä použitie paketových analyzátorov vám umožňuje odhaliť neoprávnenú prevádzku, odhaliť a identifikovať neoprávnený softvér, identifikovať nepoužívané protokoly na ich odstránenie zo siete, generovať prevádzku na penetračné testovanie na testovanie systému ochrany, pracovať so systémami detekcie narušenia ( Intrusion Detection systém, IDS).

Prehľad softvérových balíkov Sniffers

Všetky softvérové sniffery možno zhruba rozdeliť do dvoch kategórií: sniffery, ktoré podporujú spustenie z príkazového riadku, a sniffery, ktoré majú grafické rozhranie. Zároveň poznamenávame, že existujú sniffery, ktoré kombinujú obe tieto funkcie. Okrem toho sa snifferi navzájom líšia protokolmi, ktoré podporujú, hĺbkou analýzy zachytených paketov, schopnosťou konfigurovať filtre a možnosťou kompatibility s inými programami.

Okno každého sniffera s grafickým rozhraním sa zvyčajne skladá z troch oblastí. Prvý zobrazuje súhrn zachytených paketov. Táto oblasť zvyčajne zobrazuje minimum polí, konkrétne: čas zachytávania paketov; IP adresy odosielateľa a príjemcu paketu; Zdrojové a cieľové adresy MAC paketov, adresy zdrojových a cieľových portov; typ protokolu (sieťová, transportná alebo aplikačná vrstva); nejaké súhrnné informácie o zachytených údajoch. Druhá oblasť zobrazuje štatistické informácie o jednotlivom vybranom balíku a nakoniec tretia oblasť zobrazuje balík v hexadecimálnej alebo znakovej forme - ASCII.

Takmer všetky paketové sledovače umožňujú analýzu dekódovaných paketov (preto sa paketové sledovače nazývajú aj paketové analyzátory alebo analyzátory protokolov). Sniffer distribuuje zachytené pakety podľa vrstiev a protokolov. Niektoré analyzátory paketov sú schopné rozpoznať protokol a zobraziť zachytené informácie. Tento typ informácií sa zvyčajne zobrazuje v druhej oblasti okna snímania. Každý sniffer je napríklad schopný rozpoznať protokol TCP a pokročilí snifferi môžu určiť, ktorá aplikácia generovala tento prenos. Väčšina analyzátorov protokolov rozpoznáva viac ako 500 rôznych protokolov a dokáže ich opísať a dekódovať podľa názvu. Čím viac informácií dokáže sniffer dekódovať a zobraziť na obrazovke, tým menej ich musíte dekódovať manuálne.

Jedným z problémov, s ktorými sa môžu sledovače paketov stretnúť, je neschopnosť správne identifikovať protokol pomocou iného než predvoleného portu. Napríklad, aby sa zlepšila bezpečnosť, niektoré známe aplikácie môžu byť nakonfigurované tak, aby používali iné ako predvolené porty. Takže namiesto tradičného portu 80, vyhradeného pre webový server, môže byť tento server nútený prekonfigurovať na port 8088 alebo akýkoľvek iný. Niektoré analyzátory paketov v tejto situácii nedokážu správne určiť protokol a zobrazia len informácie o protokole nižšej úrovne (TCP alebo UDP).

Existujú softvérové sniffery, ktoré sa dodávajú so softvérovými analytickými modulmi ako zásuvné moduly alebo vstavané moduly, ktoré vám umožňujú vytvárať správy s užitočnými analytickými informáciami o zachytenej premávke.

Ďalšou charakteristickou črtou väčšiny analyzátorov softvérových paketov je schopnosť konfigurovať filtre pred a po zachytení prevádzky. Filtre oddeľujú určité pakety od všeobecnej prevádzky podľa daného kritéria, čo vám umožňuje zbaviť sa nepotrebných informácií pri analýze prevádzky.

Analýza návštevnosti je proces, ktorého dôležitosť pozná každý IT profesionál, či už pracuje v malej firme alebo vo veľkej korporácii. Koniec koncov, identifikácia a náprava problémov so sieťou je skutočným umením, ktoré priamo závisí od inštinktu samotného špecialistu, ako aj od hĺbky a kvality údajov, s ktorými pracuje. A práve analyzátor návštevnosti je nástroj, ktorý vám tieto údaje poskytuje. Rozumne zvolené riešenie analýzy sieťovej prevádzky vám môže pomôcť nielen zistiť, ako sa pakety odosielajú, prijímajú a ako bezpečne prechádzajú vašou sieťou, ale dokáže oveľa, oveľa viac!

Teraz je na trhu veľké množstvo variácií softvéru na analýzu sieťovej prevádzky. Niektoré z nich navyše dokážu v „starej škole“ špecialistov vyvolať nostalgické spomienky; používajú terminálové písmo a rozhranie príkazového riadku a na prvý pohľad sa zdajú byť ťažko použiteľné. Iné riešenia naopak vynikajú jednoduchou inštaláciou a sú zamerané na publikum s vizuálnym vnímaním (sú doslova presýtené rôznymi grafikami). Cenové rozpätie týchto riešení je tiež veľmi rozdielne – od bezplatných až po riešenia s veľmi drahou firemnou licenciou.

Aby ste si v závislosti od svojich úloh a preferencií mohli vybrať to najlepšie riešenie pre analýzu sieťovej prevádzky, predstavujeme vám zoznam najzaujímavejších softvérových produktov na analýzu návštevnosti, ktoré sú v súčasnosti dostupné na trhu, ako aj ich stručný prehľad. funkcionality v nich zabudovanej na extrakciu, spracovanie a vizuálnu prezentáciu rôznych sieťových informácií. Niektoré z týchto funkcií sú podobné pre všetky riešenia analýzy sieťovej prevádzky prezentované v tomto prehľade – umožňujú vám vidieť odoslané a prijaté sieťové pakety s jednou alebo inou úrovňou detailov, ale takmer všetky z nich majú niektoré charakteristické vlastnosti, vďaka ktorým sú pri použití jedinečné. v určitých situáciách alebo sieťových prostrediach. Koniec koncov, k analýze sieťovej prevádzky sa uchyľujeme, keď máme problém so sieťou, ale nemôžeme ho rýchlo zúžiť na konkrétny stroj, zariadenie alebo protokol a musíme hľadať hlbšie. Pomôžeme vám vybrať najvhodnejšie softvérové riešenie pre analýzu návštevnosti pre tieto účely.

Analyzátor šírky pásma siete SolarWinds

Toto riešenie je výrobcom umiestnené ako softvérový balík dvoch produktov - Network Performance Monitor (základné riešenie) a NetFlow Traffic Analyzer (modulárne rozšírenie). Ako už bolo uvedené, majú podobné, ale stále odlišné funkcie na analýzu sieťovej prevádzky, ktoré sa navzájom dopĺňajú, keď sa dva produkty používajú súčasne.

Network Performance Monitor, ako už názov napovedá, monitoruje výkon siete a je lákavou voľbou, ak chcete získať všeobecnú predstavu o tom, čo sa deje vo vašej sieti. Kúpou tohto riešenia platíte za možnosť monitorovať celkový stav vašej siete: na základe obrovského množstva štatistických údajov, ako je rýchlosť a spoľahlivosť prenosu dát a paketov, budete vo väčšine prípadov schopní rýchlo identifikovať problémy vo vašej sieti. A pokročilé intelektuálne schopnosti programu identifikovať potenciálne problémy a široké možnosti vizuálnej prezentácie výsledkov vo forme tabuliek a grafov s jasnými upozorneniami na možné problémy túto prácu ešte uľahčia.

Modulárne rozšírenie NetFlow Traffic Analyzer je viac zamerané na analýzu samotnej prevádzky. Zatiaľ čo funkcionalita základného softvérového riešenia Network Performance Monitor je určená skôr na získanie všeobecnej predstavy o výkone siete, v NetFlow Traffic Analyzer je zameranie na podrobnejšiu analýzu procesov vyskytujúcich sa v sieti. Najmä táto časť softvérového balíka bude analyzovať preťaženie šírky pásma alebo anomálne zhluky a poskytne štatistiky zoradené podľa používateľa, protokolu alebo aplikácie. Upozorňujeme, že tento program je dostupný len pre prostredie Windows.

Wireshark

Ide o relatívne nový nástroj vo veľkej rodine sieťových diagnostických riešení, no za túto dobu si už stihol získať uznanie a rešpekt zo strany IT profesionálov. Pokiaľ ide o analýzu návštevnosti, WireShark odvádza skvelú prácu, keď robí svoju prácu za vás. Vývojári dokázali nájsť strednú cestu medzi pôvodnými údajmi a vizuálnou reprezentáciou týchto údajov, takže vo WireShark nenájdete skreslenia v jednom alebo druhom smere, čo väčšina iných riešení analýzy sieťovej prevádzky porušuje. WireShark je jednoduchý, kompatibilný a prenosný. S WireShark dostanete presne to, čo očakávate, a dostanete to rýchlo.

WireShark má skvelé používateľské rozhranie, veľa možností na filtrovanie a triedenie a čo mnohí z nás ocenia, analýza návštevnosti WireShark funguje skvele s ktoroukoľvek z troch najpopulárnejších rodín operačných systémov – *NIX, Windows a macOS. Pridajte k vyššie uvedenému faktu, že WireShark je open source a zadarmo, a máte skvelý nástroj na rýchlu diagnostiku vašej siete.

tcpdump

Analyzátor návštevnosti tcpdump vyzerá ako starodávny nástroj a ak mám byť úplne úprimný, z hľadiska funkčnosti tiež funguje. Napriek tomu, že sa vyrovná so svojou prácou a robí ju dobre a využíva na to čo najmenej systémových zdrojov, pre mnohých moderných špecialistov bude ťažké pochopiť obrovské množstvo „suchých“ tabuliek údajov. V živote však existujú situácie, kedy môže byť použitie riešení, ktoré sú tak odrezané a nenáročné na zdroje, užitočné. V niektorých prostrediach alebo na málo spustených počítačoch môže byť minimalizmus jedinou životaschopnou možnosťou.

Softvérové riešenie tcpdump bolo pôvodne vyvinuté pre prostredie *NIX, no teraz funguje aj s niekoľkými portami Windows. Má všetky základné funkcie, ktoré by ste očakávali od akéhokoľvek analyzátora premávky – zachytávanie, nahrávanie atď. – ale nečakajte od neho oveľa viac.

Kismet

Kismet Traffic Analyzer je ďalším príkladom open source softvéru prispôsobeného špecifickým potrebám. Kismet neanalyzuje iba sieťovú prevádzku, poskytuje vám oveľa pokročilejšie funkcie. Dokáže napríklad analyzovať prevádzku skrytých sietí a dokonca aj bezdrôtových sietí, ktoré nevysielajú svoje SSID! Nástroj na analýzu návštevnosti, ako je tento, môže byť mimoriadne užitočný, keď vo vašej bezdrôtovej sieti existuje niečo, čo spôsobuje problémy, ale nemôžete rýchlo nájsť ich zdroj. Kismet vám pomôže odhaliť nečestnú sieť alebo prístupový bod, ktorý funguje, ale nie je úplne správny.

Mnohí z nás vedia z prvej ruky, že úloha sa stáva zložitejšou, pokiaľ ide o analýzu prevádzky bezdrôtovej siete, takže mať po ruke špecializovaný nástroj ako Kismet je nielen žiaduce, ale často aj nevyhnutné. Kismet Traffic Analyzer je pre vás skvelou voľbou, ak neustále riešite veľa bezdrôtovej prevádzky a bezdrôtových zariadení a potrebujete dobrý nástroj na analýzu bezdrôtovej prevádzky. Kismet je k dispozícii pre *NIX, Windows v prostredí Cygwin a macOS.

EtherApe

EtherApe sa z hľadiska funkčnosti približuje WireSharku a je to tiež bezplatný softvér s otvoreným zdrojovým kódom. Čo ho však skutočne odlišuje od ostatných riešení, je zameranie na grafiku. A ak si napríklad prezeráte výsledky analýzy návštevnosti WireShark v klasickej digitálnej podobe, prevádzka siete EtherApe sa zobrazuje pomocou pokročilého grafického rozhrania, kde každý vrchol grafu predstavuje samostatného hostiteľa, pričom veľkosti vrcholov a hrán označujú veľkosť sieťovej prevádzky a farbami sú označené rôzne protokoly. Pre tých, ktorí uprednostňujú vizuálne vnímanie štatistických informácií, môže byť analyzátor EtherApe tou najlepšou voľbou. Dostupné pre *NIX a prostredia macOS.

Kain a Ábel

V tomto softvéri s veľmi zvláštnym názvom je schopnosť analyzovať premávku skôr pomocnou funkciou ako hlavnou. Ak vaše úlohy ďaleko presahujú jednoduchú analýzu návštevnosti, mali by ste venovať pozornosť tomuto nástroju. S ním môžete obnoviť heslá pre Windows, vykonávať útoky na stratu poverení, študovať údaje VoIP v sieti, analyzovať smerovanie paketov a oveľa viac. Toto je skutočne výkonný nástroj pre správcu systému so širokými právomocami. Funguje iba v prostredí Windows.

sieťový baník

Riešenie NetworkMiner je ďalším softvérovým riešením, ktorého funkčnosť presahuje bežnú analýzu návštevnosti. Zatiaľ čo iné analyzátory prevádzky sa zameriavajú na odosielanie a prijímanie paketov, NetworkMiner sleduje tých, ktorí tieto pakety priamo odosielajú a prijímajú. Tento nástroj je vhodnejší na identifikáciu problémových počítačov alebo používateľov ako na všeobecnú diagnostiku alebo monitorovanie siete ako také. sieťový baník určené pre OS Windows.

KisMAC

KisMAC – názov tohto softvérového produktu hovorí sám za seba – toto je Kismet pre macOS. V súčasnosti už má Kismet port pre operačné prostredie macOS, takže existencia KisMAC sa môže zdať nadbytočná, ale stojí za to venovať pozornosť skutočnosti, že riešenie KisMAC má v skutočnosti vlastnú kódovú základňu a nie je priamo odvodené od prevádzky Kismet. analyzátor. Za zmienku stojí najmä to, že KisMAC ponúka niektoré funkcie, ako je mapovanie polohy a deautentizačný útok na macOS, ktoré Kismet neposkytuje samostatne. Tieto jedinečné vlastnosti môžu v určitých situáciách nakloniť misku váh v prospech tohto konkrétneho softvérového riešenia.

Záver

Softvér na analýzu sieťovej prevádzky môže byť pre vás životne dôležitým nástrojom, keď sa pravidelne stretávate s rôznymi druhmi problémov so sieťou, či už ide o výkon, výpadky pripojení alebo problémy so zálohovaním siete. Prakticky všetko, čo súvisí s odosielaním a prijímaním dát v sieti, je možné rýchlo identifikovať a opraviť vďaka informáciám získaným pomocou softvéru z vyššie uvedeného zoznamu.

Výsledky, ktoré vám poskytne kvalitatívna analýza sieťovej prevádzky pomocou overených špecializovaných softvérových nástrojov, vám pomôžu ísť hlboko pod hornú vrstvu problému a pochopiť, čo sa vo vašej sieti skutočne deje alebo nedeje, ale diať by sa malo.

Prihláste sa na odber noviniek, zdieľajte články na sociálnych sieťach a pýtajte sa v komentároch!

Vždy v kontakte, Igor Panov.

23.05.2016 45,3 tisMnoho správcov siete často čelí problémom, ktoré môže pomôcť vyriešiť analýza sieťovej prevádzky. A tu sa stretávame s takým konceptom, akým je analyzátor dopravy. tak čo to je?

Analyzátory a kolektory NetFlow sú nástroje, ktoré vám pomôžu monitorovať a analyzovať údaje o sieťovej prevádzke. Analyzátory sieťových procesov vám umožňujú presne určiť zariadenia, ktoré znižujú šírku pásma. Vedia nájsť problémové oblasti vo vašom systéme a zlepšiť celkovú efektivitu siete.

Termín " NetFlow“ označuje protokol Cisco určený na zhromažďovanie informácií o prevádzke cez IP a monitorovanie sieťovej prevádzky. NetFlow bol prijatý ako štandardný protokol pre streamingové technológie.

Softvér NetFlow zhromažďuje a analyzuje údaje o tokoch generované smerovačmi a prezentuje ich v užívateľsky príjemnom formáte.

Niekoľko ďalších predajcov sieťových zariadení má svoje vlastné protokoly na monitorovanie a zber údajov. Napríklad Juniper, ďalší vysoko uznávaný predajca sieťových zariadení, nazýva svoj protokol „ j-tok". HP a Fortinet používajú výraz „ s-Flow". Aj keď sú protokoly pomenované inak, všetky fungujú podobným spôsobom. V tomto článku sa pozrieme na 10 bezplatných analyzátorov sieťovej prevádzky a zberačov NetFlow pre Windows.

SolarWinds Real-Time NetFlow Traffic Analyzer

Bezplatný NetFlow Traffic Analyzer je jedným z najpopulárnejších nástrojov dostupných na stiahnutie zadarmo. Poskytuje vám možnosť triediť, označovať a zobrazovať údaje rôznymi spôsobmi. To vám umožňuje pohodlne vizualizovať a analyzovať sieťovú prevádzku. Nástroj je skvelý na monitorovanie sieťovej prevádzky podľa typu a časového obdobia. Rovnako ako spustenie testov na určenie toho, koľko prevádzky spotrebúvajú rôzne aplikácie.

Tento bezplatný nástroj je obmedzený na jedno monitorovacie rozhranie NetFlow a ušetrí iba 60 minút dát. Tento Netflow Analyzer je výkonný nástroj, ktorý sa oplatí používať.

Colasoft Capsa zadarmo

Tento bezplatný analyzátor prevádzky LAN vám umožňuje identifikovať a monitorovať viac ako 300 sieťových protokolov a umožňuje vám vytvárať prispôsobiteľné správy. Zahŕňa monitorovanie e-mailov a sekvenčné diagramy TCP synchronizácia, všetko zhromaždené v jednom prispôsobiteľnom paneli.

Medzi ďalšie funkcie patrí analýza zabezpečenia siete. Napríklad sledovanie DoS / DDoS útokov, aktivity červov a detekcia ARP útokov. Rovnako ako dekódovanie paketov a zobrazovanie informácií, štatistiky o každom hostiteľovi v sieti, riadenie výmeny paketov a rekonštrukcia streamu. Capsa Free podporuje všetky 32-bitové a 64-bitové verzie systému Windows XP.

Minimálne systémové požiadavky na inštaláciu: 2 GB RAM a 2,8 GHz procesor. Musíte mať tiež ethernetové pripojenie k internetu ( kompatibilné s NDIS 3 alebo vyšším), Fast Ethernet alebo Gigabit s ovládačom pre zmiešaný režim. Umožňuje pasívne zachytávať všetky pakety prenášané cez ethernetový kábel.

Nahnevaný IP skener

Je to open source analyzátor návštevnosti Windows, ktorý sa rýchlo a jednoducho používa. Nevyžaduje inštaláciu a môže byť použitý na Linuxe, Windowse a Mac OSX. Tento nástroj funguje prostredníctvom jednoduchého príkazu ping každej IP adresy a dokáže určiť MAC adresy, skenovať porty, poskytnúť informácie NetBIOS, určiť oprávneného používateľa v systémoch Windows, objaviť webové servery a oveľa viac. Jeho možnosti sú rozšírené o Java pluginy. Naskenované dáta je možné uložiť vo formáte CSV, TXT, XML.

ManageEngine NetFlow Analyzer Professional

Plne funkčná verzia softvéru NetFlow od ManageEngines. Je to výkonný softvér s úplnou sadou funkcií na analýzu a zber údajov: monitorovanie šírky pásma kanála v reálnom čase a upozornenia pri dosiahnutí prahových hodnôt, čo vám umožňuje rýchlo spravovať procesy. Okrem toho poskytuje výstup súhrnných údajov o využívaní zdrojov, monitorovacích aplikáciách a protokoloch a mnohé ďalšie.

Bezplatná verzia analyzátora návštevnosti systému Linux vám umožňuje používať produkt neobmedzene 30 dní, po ktorých môžete monitorovať iba dve rozhrania. Systémové požiadavky na NetFlow Analyzer ManageEngine sa líšia podľa prietoku. Odporúčané požiadavky na minimálnu rýchlosť toku 0 až 3 000 vlákien za sekundu: 2,4 GHz dvojjadrový procesor, 2 GB RAM a 250 GB voľného miesta na pevnom disku. So zvyšujúcim sa prietokom, ktorý sa má monitorovať, sa zvyšujú aj požiadavky.

Chlapík

Táto aplikácia je populárny sieťový monitor vyvinutý spoločnosťou MikroTik. Automaticky prehľadá všetky zariadenia a znova vytvorí mapu siete. The Dude monitoruje servery bežiace na rôznych zariadeniach a upozorní vás, ak sa vyskytnú problémy. Medzi ďalšie funkcie patrí automatické zisťovanie a zobrazovanie nových zariadení, možnosť vytvárať vlastné mapy, prístup k nástrojom na vzdialenú správu zariadení a ďalšie. Beží na Windows, Linux Wine a MacOS Darwine.

JDSU Network Analyzer Fast Ethernet

Tento program na analýzu návštevnosti vám umožňuje rýchlo zhromažďovať a prezerať údaje cez sieť. Nástroj poskytuje možnosť zobraziť registrovaných používateľov, určiť úroveň využitia šírky pásma siete jednotlivými zariadeniami a rýchlo nájsť a opraviť chyby. Rovnako ako zachytávať dáta v reálnom čase a analyzovať ich.

Aplikácia podporuje vytváranie veľmi podrobných grafov a tabuliek, ktoré umožňujú správcom sledovať anomálie v premávke, filtrovať dáta na preosievanie veľkého množstva dát a ďalšie. Tento nástroj pre profesionálov na základnej úrovni, ako aj pre skúsených správcov, vám umožňuje úplne prevziať kontrolu nad sieťou.

Plixer Scrutinizer

Tento analyzátor sieťovej prevádzky vám umožňuje zhromažďovať a komplexne analyzovať sieťovú prevádzku a rýchlo nájsť a opraviť chyby. Pomocou nástroja Scrutinizer môžete triediť údaje rôznymi spôsobmi, vrátane časových úsekov, hostiteľov, aplikácií, protokolov a ďalších. Bezplatná verzia vám umožňuje ovládať neobmedzený počet rozhraní a ukladať dáta na 24 hodín aktivity.

Wireshark

Wireshark je výkonný sieťový analyzátor, ktorý môže bežať na platformách Linux, Windows, MacOS X, Solaris a ďalších. Wireshark vám umožňuje prezerať zachytené údaje pomocou grafického rozhrania alebo použiť pomocné programy TShark v režime TTY. Medzi jeho funkcie patrí zber a analýza VoIP prevádzky, zobrazenie dát Ethernet v reálnom čase, IEEE 802.11, Bluetooth, USB, Frame Relay, výstup dát do XML, PostScript, CSV, podpora dešifrovania a ďalšie.

Systémové požiadavky: Windows XP a vyšší, akýkoľvek moderný 64/32-bitový procesor, 400 Mb RAM a 300 Mb voľného miesta na disku. Wireshark NetFlow Analyzer je výkonný nástroj, ktorý môže výrazne zjednodušiť prácu každého správcu siete.

Paessler PRTG

Tento analyzátor prevádzky poskytuje užívateľom mnoho užitočných funkcií: podporu pre monitorovanie LAN, WAN, VPN, aplikácií, virtuálneho servera, QoS a prostredia. Podporované je aj monitorovanie na viacerých miestach. PRTG využíva SNMP , WMI , NetFlow , SFlow , JFlow a sniffovanie paketov, ako aj monitorovanie uptime/downtime a podporu IPv6.

Bezplatná verzia vám umožňuje používať neobmedzený počet senzorov po dobu 30 dní, potom ich môžete zadarmo použiť len do 100.

nProbe

Je to plnohodnotná open source aplikácia na sledovanie a analýzu NetFlow.

nProbe podporuje IPv4 a IPv6, Cisco NetFlow v9 / IPFIX, NetFlow-Lite, analýzu prevádzky VoIP, vzorkovanie streamov a paketov, protokolovanie, aktivitu MySQL/Oracle a DNS a mnoho ďalšieho. Aplikácia je bezplatná, ak si stiahnete a skompilujete analyzátor návštevnosti v systéme Linux alebo Windows. Spustiteľný súbor nastavenia obmedzuje množstvo zachytenia na 2 000 balíkov. nProbe je úplne zadarmo pre vzdelávacie inštitúcie, ako aj neziskové a vedecké organizácie. Tento nástroj bude fungovať na 64-bitových verziách operačných systémov Linux a Windows.

Tento zoznam 10 bezplatných analyzátorov a zberačov návštevnosti NetFlow vám pomôže začať s monitorovaním a riešením problémov v malej kancelárskej sieti alebo veľkej podnikovej sieti WAN s viacerými pobočkami.

Každá aplikácia uvedená v tomto článku umožňuje monitorovať a analyzovať sieťovú prevádzku, zisťovať menšie zlyhania, identifikovať anomálie šírky pásma, ktoré môžu naznačovať bezpečnostné hrozby. Rovnako ako vizualizovať informácie o sieti, premávke a podobne. Správcovia sietí by takéto nástroje určite mali mať vo svojom arzenáli.

Táto publikácia je prekladom článku " Top 10 najlepších bezplatných analyzátorov a kolektorov Netflow pre Windows» pripravil priateľský projektový tím

Dobrý zlý