Wireshark je moćan mrežni analizator koji se može koristiti za analizu saobraćaja koji prolazi kroz mrežni interfejs vašeg računara. Možda će vam trebati za otkrivanje i rješavanje mrežnih problema, otklanjanje grešaka u vašim web aplikacijama, mrežnim programima ili web lokacijama. Wireshark vam omogućava da u potpunosti vidite sadržaj paketa na svim nivoima: tako da možete bolje razumjeti kako mreža radi na niskom nivou.

Svi paketi se snimaju u realnom vremenu i daju se u formatu koji je lako čitljiv. Program podržava veoma moćan sistem filtriranja, isticanje boja i druge funkcije koje će vam pomoći da pronađete pakete koji su vam potrebni. U ovom vodiču ćemo pogledati kako koristiti Wireshark za analizu prometa. Nedavno su programeri prešli na rad na drugoj grani programa Wireshark 2.0, na njemu su napravljene mnoge promjene i poboljšanja, posebno za interfejs. To je ono što ćemo koristiti u ovom članku.

Prije nego što nastavite s razmatranjem načina za analizu prometa, morate detaljnije razmotriti koje funkcije program podržava, s kojim protokolima može raditi i šta treba učiniti. Evo glavnih karakteristika programa:

- Hvatanje paketa u realnom vremenu sa ožičenih ili bilo koje druge vrste mrežnih sučelja, kao i čitanje iz datoteke;

- Podržani su sljedeći interfejsi za snimanje: Ethernet, IEEE 802.11, PPP i lokalni virtuelni interfejsi;

- Paketi se mogu filtrirati prema različitim parametrima pomoću filtera;

- Svi poznati protokoli su istaknuti na listi različitim bojama, kao što su TCP, HTTP, FTP, DNS, ICMP, itd.;

- Podrška za hvatanje prometa VoIP poziva;

- Dešifrovanje HTTPS saobraćaja je podržano uz prisustvo sertifikata;

- Dešifriranje WEP-, WPA-prometa bežičnih mreža u prisustvu ključa i rukovanja;

- Prikaz statistike opterećenja mreže;

- Pregledajte sadržaj paketa za sve mrežne slojeve;

- Prikazuje vrijeme slanja i primanja paketa.

Program ima mnogo drugih funkcija, ali ovo su bile glavne koje bi vas mogle zanimati.

Kako koristiti Wireshark

Pretpostavljam da već imate instaliran program, ali ako nije, možete ga instalirati iz službenih spremišta. Da biste to učinili, ukucajte naredbu u Ubuntu:

sudo apt install wireshark

Nakon instalacije, program možete pronaći u glavnom meniju distribucije. Morate pokrenuti Wireshark sa pravima superkorisnika, jer inače neće moći analizirati mrežne pakete. Ovo se može uraditi iz glavnog menija ili preko terminala koristeći naredbu za KDE:

A za Gnome/Unity:

Glavni prozor programa podijeljen je na tri dijela: prva kolona sadrži listu mrežnih sučelja dostupnih za analizu, druga - opcije za otvaranje datoteka, a treća - pomoć.

Analiza mrežnog saobraćaja

Da biste započeli analizu, odaberite mrežno sučelje, na primjer eth0, i kliknite na dugme start.

Nakon toga, otvorit će se sljedeći prozor, već sa nizom paketa koji prolaze kroz interfejs. Ovaj prozor je također podijeljen na nekoliko dijelova:

- Gornji dio- ovo su meniji i paneli sa raznim dugmadima;

- Lista paketa- dalje se prikazuje tok mrežnih paketa koje ćete analizirati;

- Sadržaj paketa- odmah ispod se nalazi sadržaj odabranog paketa, podijeljen je u kategorije u zavisnosti od nivoa transporta;

- Prava izvedba- na samom dnu, sadržaj paketa je prikazan u stvarnom obliku, kao i u obliku HEX-a.

Možete kliknuti na bilo koji paket da analizirate njegov sadržaj:

Ovdje vidimo paket DNS upita za dobivanje IP adrese stranice, u samom upitu se šalje domen, au paketu odgovora dobijamo naše pitanje kao i odgovor.

Za praktičniji pregled, paket možete otvoriti u novom prozoru dvostrukim klikom na unos:

Wireshark filteri

Vrlo je nezgodno sortirati pakete ručno kako biste pronašli one koji su vam potrebni, posebno s aktivnim streamom. Stoga je za takav zadatak bolje koristiti filtere. Ispod menija postoji posebna linija za unos filtera. možete kliknuti izraz da otvorite alat za pravljenje filtera, ali ima ih mnogo, pa ćemo pokriti one najosnovnije:

- ip.dst- ciljna IP adresa;

- ip.src- IP adresa pošiljaoca;

- ip.addr- IP pošiljaoca ili primaoca;

- ip.proto- protokol;

- tcp.dstport- odredišna luka;

- tcp.srcport- luka pošiljaoca;

- ip.ttl- filter po ttl, određuje udaljenost mreže;

- http.request_uri- traženu adresu stranice.

Možete koristiti sljedeće operatore da odredite odnos između polja i vrijednosti u filteru:

- == - jednaki;

- != - nije jednaka;

- < - manje;

- > - više;

- <= - manje ili jednako;

- >= - više ili jednako;

- utakmice- regularni izraz;

- sadrži- sadrži.

Za kombiniranje više izraza možete koristiti:

- && - oba izraza moraju biti tačna za paket;

- || - jedan od izraza može biti tačan.

Sada pogledajmo pobliže primjere nekoliko filtera i pokušajmo razumjeti sve znakove odnosa.

Prvo, filtrirajmo sve pakete poslate na 194.67.215.. Unesite string u polje filtera i kliknite primijeniti. Radi praktičnosti, Wireshark filteri se mogu sačuvati pomoću dugmeta Sačuvaj:

ip.dst == 194.67.215.125

A da biste dobili ne samo poslane pakete, već i primljene kao odgovor od ovog čvora, možete kombinirati dva uslova:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Također možemo odabrati prenesene velike datoteke:

http.content_length > 5000

Filtriranjem Content-Type, možemo odabrati sve slike koje su učitane; analizirajmo Wireshark promet, pakete koji sadrže riječ image:

http.content_type sadrži sliku

Da obrišete filter, možete kliknuti na dugme Jasno. Dešava se da ne znate uvijek sve informacije potrebne za filtriranje, već samo želite proučiti mrežu. Možete dodati bilo koje polje paketa kao kolonu i pogledati njegov sadržaj u opštem prozoru za svaki paket.

Na primjer, želim prikazati ttl (vrijeme života) paketa kao kolonu. Da biste to učinili, otvorite informacije o paketu, pronađite ovo polje u odjeljku IP. Zatim pozovite kontekstni meni i odaberite opciju Primijeni kao kolonu:

Na isti način možete kreirati filter na osnovu bilo kojeg željenog polja. Odaberite ga i pozovite kontekstni meni, a zatim kliknite Primijeniti kao filter ili Pripremite kao filter, zatim odaberite odabrano, za prikaz samo odabranih vrijednosti, ili Nije odabrano da ih uklonite:

Navedeno polje i njegova vrijednost će se primijeniti ili, u drugom slučaju, zamijeniti u polju filtera:

Na ovaj način filteru možete dodati polje bilo kojeg paketa ili stupca. Ova opcija postoji iu kontekstualnom meniju. Takođe možete koristiti jednostavnije uslove za filtriranje protokola. Na primjer, analizirajmo Wireshark promet za HTTP i DNS protokole:

Još jedna zanimljiva karakteristika programa je upotreba Wiresharka za praćenje određene sesije između računara korisnika i servera. Da biste to učinili, otvorite kontekstni meni za paket i odaberite Pratite TCP stream.

Zatim će se otvoriti prozor u kojem ćete pronaći sve podatke koji se prenose između servera i klijenta:

Dijagnostikovanje problema sa Wiresharkom

Možda se pitate kako koristiti Wireshark 2.0 za otkrivanje mrežnih problema. Da biste to učinili, u donjem lijevom kutu prozora nalazi se okruglo dugme, kada kliknete na njega, otvara se prozor Stručni alati. U njemu Wireshark prikuplja sve poruke o greškama i greškama mreže:

Prozor je podijeljen na kartice kao što su Greške, Upozorenja, Obavještenja, Ćaskanja. Program može filtrirati i pronaći mnoge mrežne probleme, a ovdje ih možete vrlo brzo uočiti. Wireshark filteri su također podržani ovdje.

Wireshark analiza saobraćaja

Vrlo lako možete razumjeti šta su tačno korisnici preuzeli i koje su fajlove gledali ako veza nije bila šifrovana. Program radi veoma dobar posao izdvajanja sadržaja.

Da biste to učinili, prvo morate zaustaviti snimanje prometa pomoću crvenog kvadrata na ploči. Zatim otvorite meni fajl -> Izvoz objekata -> HTTP:

Sniffers- ovo su programi koji presreću

sav mrežni promet. Sniffers su korisni za dijagnostiku mreže (za administratore) i

da presretne lozinke (jasno je za koga :)). Na primjer, ako imate pristup

jedna mrežna mašina i tamo instaliran sniffer,

onda uskoro sve lozinke iz

njihove podmreže će biti vaše. Sniffers put

mrežnu karticu za slušanje

mode (PROMISC).To jest, oni primaju sve pakete. U LAN-u možete presresti

svi poslani paketi sa svih mašina (ako niste odvojeni nikakvim čvorištima),

Dakle

kako se tamo praktikuje emitovanje.

Njuškači mogu presresti sve

pakete (što je veoma nezgodno, log fajl se prepuni užasno brzo,

ali za detaljniju analizu mreže, to je najviše)

ili samo prvi bajtovi iz bilo kojeg

ftp, telnet, pop3, itd. (ovo je najzabavnije, obično u prvih 100 bajtova

sadrži korisničko ime i lozinku. Njuškaj sada

razveden... Ima mnogo njuškala

i pod Unixom i pod Windowsom (čak i pod DOS-om postoji :)).

Njuškači mogu

podržavaju samo određenu osovinu (na primjer linux_sniffer.c koja

podržava Linux :)), ili nekoliko (na primjer, Sniffit,

radi sa BSD, Linux, Solaris). Njuškači su se tako obogatili zato

da se lozinke prenose preko mreže u čistom tekstu.

Takve usluge

lots. To su telnet, ftp, pop3, www, itd. Ove usluge

uživa puno

ljudi :). Nakon buma njuškanja, raznih

algoritmi

enkripciju ovih protokola. Pojavio se SSH (alternativa

telnet koji podržava

enkripcija), SSL (Secure Socket Layer - razvoj od strane Netscapea koji može šifrirati

www sesija). Sve vrste Kerberousa, VPN (virtuelno privatno

mreža). Korišteni su neki AntiSniffovi, ifstatusi, itd. Ali to u osnovi nije

promijenio pozicije. Usluge koje koriste

prenošenje lozinke u običnom tekstu

yuzayutsya u svemu :). Dakle, njuškanje će trajati još dugo :).

Windows implementacije njuškala

linsniffer

Ovo je jednostavan njuškalo za presretanje

login/lozinke. Standardna kompilacija (gcc -o linsniffer

linsniffer.c).

Dnevnik upisuje u tcp.log.

linux_sniffer

Linux_sniffer

potrebno kada želite

detaljno proučite mrežu. Standard

kompilacija. Daje svaki dodatni shnyag,

kao što su isn, ack, syn, echo_request (ping) itd.

snifffit

Sniffit - napredni model

njuškalo napisao Brecht Claerhout. Instalirajte (potrebno

libcap):

#./configure

#make

Sada pokrećemo

njuškalo:

#./snifffit

upotreba: ./sniffit [-xdabvnN] [-P proto] [-A char] [-p

port] [(-r|-R) recordfile]

[-l sniflen] [-L logparam] [-F njuškanje]

[-M dodatak]

[-D tty] (-t

(-i|-I) | -c

Dostupni dodaci:

0 - Dummy

plugin

1 - DNS dodatak

Kao što vidite, sniffit podržava mnoge

opcije. Sniffak možete koristiti interaktivno.

Ipak njuši

prilično koristan program, ali ga ne koristim.

Zašto? Jer Sniffit ima

veliki bezbednosni problemi. Za Sniffit, udaljeni root i dos za

Linux i Debian! Ne dozvoljava si to svaki njuškač :).

HUNT

Ovo

moj omiljeni miris. Veoma je lak za rukovanje

podržava puno cool

čipova i trenutno nema sigurnosnih problema.

Plus ne mnogo

izbirljivi u pogledu biblioteka (poput linsniffera i

Linux_sniffer). On

može presresti trenutne veze u realnom vremenu i ispod

čisti dump sa udaljenog terminala. V

generalno, Hijack

rulezzz :). Preporučeno

sve za poboljšanu upotrebu :).

instalirati:

#make

trci:

#hunt-i

READSMB

READSMB sniffer isječen iz LophtCrack-a i portiran na

Unix (začudo :)). Readsmb presreće SMB

paketi.

TCPDUMP

tcpdump je prilično dobro poznato njuškalo paketa.

Napisano

još poznatiji - Van Jacobson, koji je izumio VJ kompresiju za

PPP i napisao traceroute (i ko zna šta još?).

Zahtijeva biblioteku

libpcap.

instalirati:

#./configure

#make

Sada pokrećemo

ona:

#tcpdump

tcpdump: slušanje na ppp0

Sve vaše veze izlaze na

terminal. Evo primjera ping izlaza

ftp.technotronic.com:

02:03:08.918959

195.170.212.151.1039 > 195.170.212.77.domen: 60946+ A?

ftp.technotronic.com.

(38)

02:03:09.456780 195.170.212.77.domain > 195.170.212.151.1039: 60946*

1/3/3 (165)

02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: eho

zahtjev

02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: eho

reply

02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: eho

zahtjev

02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: eho

reply

02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: eho

zahtjev

02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: eho

reply

Općenito, sniff je koristan za otklanjanje grešaka u mrežama,

otklanjanje problema i

itd.

Dsniff

Dsniff zahtijeva libpcap, ibnet,

libnids i OpenSSH. Snima samo unesene komande, što je vrlo zgodno.

Evo primjera dnevnika veze

na unix-shells.com:

02/18/01

03:58:04 tcp moj.ip.1501 ->

handi4-145-253-158-170.arcor-ip.net.23

(telnet)

stalsen

asdqwe123

ls

pwd

SZO

zadnji

Izlaz

Evo

dsniff je presreo prijavu sa lozinkom (stalsen/asdqwe123).

instalirati:

#./configure

#make

#make

instalirati

Zaštita od njuškala

Najsigurniji način zaštite od

njuškalo -

koristite ENCRYPTION (SSH, Kerberous, VPN, S/Key, S/MIME,

SHTTP, SSL, itd.). Pa

i ako ne želite da odbijete usluge običnog teksta i uspostavite dodatne

paketi :)? Onda je vrijeme da koristite anti-sniffer pakete...

AntiSniff za Windows

Ovaj proizvod je objavila poznata grupa

potkrovlje. Bio je to prvi proizvod te vrste.

AntiSniff kao što je navedeno u

opis:

„AntiSniff je alat vođen grafičkim korisničkim interfejsom (GUI) za

otkrivanje promiskuitetnih kartica mrežnog sučelja (NIC) na vašoj lokalnoj mreži

segment". Generalno, hvata kartice u promisc modu.

Podržava ogroman

broj testova (DNS test, ARP test, Ping test, ICMP Time Delta

Test, Echo Test, PingDrop test). Može se skenirati kao jedno vozilo,

kao i mreža. Tu je

log support. AntiSniff radi na win95/98/NT/2000,

iako preporučeno

NT platforma. Ali njegova vladavina bila je kratkotrajna i ubrzo

vrijeme, pojavio se njuškalo pod nazivom AntiAntiSniffer :),

napisao Mike

Perry (Mike Perry) (možete ga pronaći na www.void.ru/news/9908/snoof.txt).

zasnovano na LinSnifferu (o kome će se govoriti kasnije).

Unix njuškalo detektuje:

Njuškalo

može se pronaći naredbom:

#ifconfig -a

lo Link encap:Local

loopback

inet adresa:127.0.0.1Maska:255.0.0.0

U.P.

LOOPBACK RUNNING MTU:3924 Metrik:1

RX paketi:2373 greške:0

dropped:0 overruns:0 frame:0

TX paketi:2373 greške:0 ispušteno:0

prekoračenja:0 nosilac:0

sudari:0 txqueuelen:0

ppp0 Link

encap:Point-to-Point Protocol

inet adresa:195.170.y.x

P-t-P:195.170.y.x Maska:255.255.255.255

UP POINTOPOINT PROMISC

RUNNING NOARP MULTICAST MTU:1500 Metrik:1

RX paketi:3281

greške:74 ispušteno:0 prekoračenja:0 okvir:74

TX paketi:3398 grešaka:0

ispušteno:0 prekoračenja:0 nosilac:0

sudari:0 txqueuelen:10

Kako

vidite da je ppp0 interfejs u PROMISC modu. Bilo operater

uploaded sniff for

mrežne provjere, ili već imate... Ali zapamtite,

da ifconfig može biti siguran

zamijenite, pa koristite tripwire za otkrivanje

promjene i sve vrste programa

provjeriti da li njuška.

AntiSniff za Unix.

Radi za

BSD, Solaris i

linux. Podržava ping/icmp test vremena, arp test, echo test, dns

test, eterping test, općenito, analog AntiSniffa za Win, samo za

Unix :).

instalirati:

#make linux-all

Sentinel

Takođe korisno za

hvatanje njuškala. Podržava mnoge testove.

Samo ušao

koristiti.

Instaliraj: #make

#./sentinel

./sentinel [-t

Metode:

[-a ARP test]

[ -d DNS test

]

[ -i ICMP test kašnjenja pinga ]

[ -e ICMP Etherping test

]

opcije:

[-f

[ -v Prikaži verziju i

Izlaz]

[-n

[-I

]

Opcije su toliko jednostavne da ne

komentari.

VIŠE

Evo još nekoliko

uslužni programi za testiranje vaše mreže (za

Unix):

packetstorm.securify.com/UNIX/IDS/scanpromisc.c -remote

PROMISC način rada detektor za ethernet kartice (za red hat 5.x).

http://packetstorm.securify.com/UNIX/IDS/neped.c

- Mrežni promiskuitetni Ethernet detektor (zahtijeva libcap & Glibc).

http://packetstorm.securify.com/Exploit_Code_Archive/promisc.c

-Skenira sistemske uređaje radi otkrivanja šmrkanja.

http://packetstorm.securify.com/UNIX/IDS/ifstatus2.2.tar.gz

- ifstatus testira mrežna sučelja u PROMISC modu.

Analizatori mrežnih paketa, ili njuškari, prvobitno su razvijeni kao sredstvo za rješavanje mrežnih problema. Oni su u stanju da presretnu, interpretiraju i sačuvaju pakete koji se prenose preko mreže za dalju analizu. S jedne strane, ovo omogućava administratorima sistema i inženjerima tehničke podrške da prate kako se podaci prenose preko mreže, dijagnosticiraju i rješavaju probleme koji se pojave. U tom smislu, njuškanje paketa je moćan alat za dijagnosticiranje mrežnih problema. S druge strane, kao i mnogi drugi moćni alati koji su prvobitno bili namijenjeni administraciji, s vremenom su snifferi korišteni u potpuno različite svrhe. Zaista, njuškalo u rukama napadača je prilično opasan alat i može se koristiti za preuzimanje lozinki i drugih povjerljivih informacija. Međutim, nemojte misliti da su njuškari neka vrsta magičnog alata putem kojeg svaki haker može lako vidjeti povjerljive informacije koje se prenose preko mreže. I prije nego dokažemo da opasnost od njuškala nije tako velika kako se često predstavlja, pogledajmo pobliže principe njihovog funkcioniranja.

Kako funkcionira njuškalo paketa

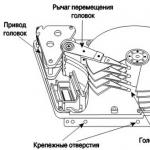

Dalje u ovom članku ćemo razmotriti samo softverske sniffere dizajnirane za Ethernet mreže. Sniffer je program koji radi na nivou mrežnog adaptera (sloj veze) NIC (Network Interface Card) i kradomice presreće sav promet. Budući da njuškari rade na sloju veze podataka OSI modela, ne moraju se ponašati po pravilima protokola višeg nivoa. Sniffers zaobilaze mehanizme filtriranja (adrese, portove, itd.) koje Ethernet drajveri i TCP/IP stek koriste za tumačenje podataka. Sniferi paketa hvataju sve što kroz njega dolazi iz žice. Njuškači mogu sačuvati okvire u binarnom formatu i kasnije ih dešifrirati kako bi otkrili informacije višeg nivoa skrivene unutra (slika 1).

Da bi njuškalo mogao presresti sve pakete koji prolaze kroz mrežni adapter, drajver mrežnog adaptera mora podržavati promiskuitetni način rada (promiskuitetni mod). U ovom načinu rada mrežnog adaptera njuškalo može presresti sve pakete. Ovaj način rada mrežnog adaptera se automatski aktivira kada se njuškalo pokrene ili se ručno postavlja odgovarajućim postavkama njuškala.

Sav presretnuti saobraćaj prosleđuje se dekoderu paketa, koji identifikuje i deli pakete na odgovarajuće nivoe hijerarhije. Ovisno o mogućnostima određenog sniffera, prezentirane informacije o paketima mogu se naknadno analizirati i filtrirati.

Ograničenja njuškanja

Snifferi su predstavljali najveću opasnost u vrijeme kada su se informacije preko mreže prenosile u čistom tekstu (bez enkripcije), a lokalne mreže su građene na bazi koncentratora (hubova). Međutim, ta vremena su zauvijek prošla, a trenutno korištenje njuškala za pristup povjerljivim informacijama nije nimalo lak zadatak.

Činjenica je da pri izgradnji lokalnih mreža zasnovanih na čvorištu postoji određeni zajednički medij za prenos podataka (mrežni kabl) i svi čvorovi mreže razmjenjuju pakete, koji se takmiče za pristup ovom mediju (slika 2), a paket koji šalje jedna mreža čvor se prenosi na sve portove čvorišta i ovaj paket slušaju svi ostali čvorovi mreže, ali ga prima samo čvor na koji je upućen. Štaviše, ako je njuškalo paketa instalirano na jednom od mrežnih čvorova, tada može presresti sve mrežne pakete koji se odnose na ovaj mrežni segment (mreža koju formira čvorište).

Prekidači su inteligentniji od čvorišta za emitiranje i izoliraju mrežni promet. Prekidač zna adrese uređaja povezanih na svaki port i prosljeđuje pakete samo između potrebnih portova. Ovo vam omogućava da rasteretite druge portove bez prosljeđivanja svakog paketa na njih, kao što to čini čvorište. Dakle, paket koji je poslao određeni mrežni čvor prenosi se samo na port komutatora na koji je primalac paketa povezan, a svi ostali mrežni čvorovi nisu u mogućnosti da otkriju ovaj paket (slika 3).

Stoga, ako je mreža izgrađena na bazi prekidača, tada je njuškalo instalirano na jednom od mrežnih računara u stanju presresti samo one pakete koje ovaj računar razmjenjuje sa drugim mrežnim čvorovima. Kao rezultat toga, da bi se mogli presresti paketi koje računar ili server od interesa za napadača razmenjuje sa drugim mrežnim čvorovima, potrebno je na ovom računaru (serveru) instalirati sniffer, što zapravo i nije tako jednostavno. Međutim, treba imati na umu da se neki njuškari paketa pokreću iz komandne linije i možda nemaju grafičko sučelje. Takvi njuškari se u principu mogu instalirati i pokrenuti na daljinu i nevidljivo za korisnika.

Osim toga, također morate imati na umu da, dok svičevi izoliraju mrežni promet, svi upravljani komutatori imaju funkciju prosljeđivanja portova ili zrcaljenja porta. Odnosno, port sviča može se konfigurirati na takav način da se na njemu dupliciraju svi paketi koji pristižu na druge portove komutatora. Ako je u ovom slučaju računar sa njuškarom paketa povezan na takav port, onda on može presresti sve pakete koji se razmenjuju između računara u ovom segmentu mreže. Međutim, u pravilu, mogućnost konfiguracije prekidača dostupna je samo administratoru mreže. To, naravno, ne znači da on ne može biti uljez, ali mrežni administrator ima mnogo drugih načina da kontrolira sve korisnike lokalne mreže i teško da će vas nadzirati na tako sofisticiran način.

Još jedan razlog zašto njuškari više nisu opasni kao što su bili je taj što se danas najvažniji podaci prenose u šifriranom obliku. Otvorene, nešifrovane usluge brzo nestaju sa interneta. Na primjer, kada posjećujete web stranice, SSL (Secure Sockets Layer) protokol se sve više koristi; SFTP (Secure FTP) se koristi umjesto otvorenog FTP-a, a druge usluge koje standardno ne koriste enkripciju sve više koriste virtuelne privatne mreže (VPN).

Dakle, oni koji su zabrinuti zbog mogućnosti zlonamjernog korištenja njuškanja paketa trebaju imati na umu sljedeće. Prvo, da bi predstavljali ozbiljnu prijetnju vašoj mreži, njuškari moraju biti unutar same mreže. Drugo, današnji standardi šifriranja čine izuzetno teškim presretanje povjerljivih informacija. Stoga, u ovom trenutku, njuškari paketa postepeno gube na važnosti kao alati za hakere, ali u isto vrijeme ostaju efikasan i moćan alat za dijagnosticiranje mreža. Štaviše, njuškari se mogu uspješno koristiti ne samo za dijagnosticiranje i lokalizaciju mrežnih problema, već i za reviziju mrežne sigurnosti. Konkretno, upotreba analizatora paketa omogućava vam da otkrijete neovlašteni promet, otkrijete i identifikujete neovlašteni softver, identifikujete neiskorištene protokole kako biste ih uklonili iz mreže, generirate promet za testiranje penetracije kako biste testirali sistem zaštite, rad sa sistemima za otkrivanje upada ( Intrusion Detection Sistem, IDS).

Pregled softverskih paketa Sniffers

Svi softverski njuškači mogu se grubo podijeliti u dvije kategorije: njuškači koji podržavaju pokretanje iz komandne linije i njuškači koji imaju grafičko sučelje. Istovremeno, napominjemo da postoje njuškari koji kombinuju obje ove karakteristike. Osim toga, snifferi se međusobno razlikuju po protokolima koje podržavaju, dubini analize presretnutih paketa, mogućnosti konfigurisanja filtera i mogućnosti kompatibilnosti sa drugim programima.

Tipično, prozor bilo kojeg sniffera sa grafičkim sučeljem sastoji se od tri područja. Prvi prikazuje sažetak uhvaćenih paketa. Tipično, ovo područje prikazuje minimum polja, i to: vrijeme hvatanja paketa; IP adrese pošiljaoca i primaoca paketa; Izvorne i odredišne MAC adrese paketa, adrese izvornog i odredišnog porta; tip protokola (mrežni, transportni ili aplikacijski sloj); neke sažete informacije o presretnutim podacima. Drugo područje prikazuje statističke podatke o pojedinačnom odabranom paketu, a na kraju, treće područje predstavlja paket u heksadecimalnom ili karakternom obliku - ASCII.

Gotovo svi njuškari paketa dozvoljavaju analizu dekodiranih paketa (zbog čega se njuškači paketa nazivaju i analizatori paketa ili analizatori protokola). Sniffer distribuira presretnute pakete po slojevima i protokolima. Neki analizatori paketa mogu prepoznati protokol i prikazati uhvaćene informacije. Ova vrsta informacija se obično prikazuje u drugom dijelu prozora za njuškanje. Na primjer, bilo koji sniffer može prepoznati TCP protokol, a napredni njuškari mogu odrediti koja je aplikacija generirala ovaj promet. Većina analizatora protokola prepoznaje preko 500 različitih protokola i može ih opisati i dekodirati imenom. Što je više informacija njuškalo u stanju da dekodira i prikaže na ekranu, manje morate ručno dekodirati.

Jedan problem na koji njuškari paketa mogu naići je nemogućnost da se ispravno identifikuje protokol koristeći port koji nije podrazumevani port. Na primjer, da bi se poboljšala sigurnost, neke dobro poznate aplikacije mogu biti konfigurirane da koriste portove koji nisu zadani. Dakle, umjesto tradicionalnog porta 80 rezerviranog za web server, ovaj server može biti primoran da se rekonfiguriše na port 8088 ili bilo koji drugi. Neki analizatori paketa u ovoj situaciji nisu u mogućnosti da ispravno odrede protokol i prikažu samo informacije o protokolu nižeg nivoa (TCP ili UDP).

Postoje softverski snifferi koji dolaze sa softverskim analitičkim modulima kao dodaci ili ugrađeni moduli koji vam omogućavaju da kreirate izvještaje s korisnim analitičkim informacijama o presretnutom prometu.

Još jedna karakteristična karakteristika većine softverskih analizatora paketa je mogućnost konfigurisanja filtera prije i nakon hvatanja saobraćaja. Filteri izdvajaju određene pakete iz opšteg saobraćaja prema datom kriterijumu, što vam omogućava da se oslobodite nepotrebnih informacija prilikom analize saobraćaja.

Analiza saobraćaja je proces čiji je značaj poznat svakom IT stručnjaku, bilo da radi u maloj kompaniji ili u velikoj korporaciji. Uostalom, identificiranje i ispravljanje problema s mrežom prava je umjetnost, koja direktno ovisi kako o instinktu samog stručnjaka, tako i o dubini i kvaliteti podataka s kojima radi. A analizator saobraćaja je upravo alat koji vam daje ove podatke. Mudro odabrano rješenje za analizu mrežnog prometa ne samo da vam može pomoći da shvatite kako se paketi šalju, primaju i koliko sigurno putuju kroz vašu mrežu, već može učiniti mnogo, mnogo više!

Sada na tržištu postoji veliki broj varijacija softvera za analizu mrežnog prometa. Štaviše, neki od njih su u stanju da izazovu nostalgične uspomene kod specijalista "stare škole"; koriste font terminala i interfejs komandne linije i na prvi pogled izgledaju kao da je teško koristiti. Ostala rješenja, naprotiv, ističu se jednostavnošću instalacije i fokusirana su na publiku s vizualnom percepcijom (bukvalno su prezasićena raznim grafikama). Raspon cijena ovih rješenja je također vrlo različit - od besplatnih do rješenja sa vrlo skupom korporativnom licencom.

Kako biste, u zavisnosti od vaših zadataka i preferencija, mogli odabrati najbolje rješenje za analizu mrežnog prometa, predstavljamo vam listu najzanimljivijih softverskih proizvoda za analizu prometa trenutno dostupnih na tržištu, kao i kratak pregled funkcionalnosti ugrađene u njih za izdvajanje, obradu i vizualnu prezentaciju različitih mrežnih informacija. Neke od ovih funkcija su slične za sva rješenja za analizu mrežnog saobraćaja predstavljena u ovoj recenziji - omogućavaju vam da vidite poslate i primljene mrežne pakete sa jednom ili drugom razinom detalja, ali gotovo sve imaju neke karakteristične karakteristike koje ih čine jedinstvenim kada se koriste u određenim situacijama ili mrežnim okruženjima. Na kraju krajeva, pribjegavamo analizi mrežnog prometa kada imamo problem s mrežom, ali ne možemo ga brzo suziti na određeni stroj, uređaj ili protokol i moramo tražiti dublje. Pomoći ćemo vam da odaberete najprikladnije softversko rješenje za analizu prometa za ove svrhe.

SolarWinds Network Bandwidth Analyzer

Ovo rešenje je proizvođač pozicionirao kao softverski paket dva proizvoda - Network Performance Monitor (osnovno rešenje) i NetFlow Traffic Analyzer (modularno proširenje). Kao što je navedeno, oni imaju sličnu, ali ipak različitu funkcionalnost za analizu mrežnog prometa, nadopunjujući se kada se dva proizvoda istovremeno koriste.

Monitor performansi mreže, kao što ime govori, prati performanse mreže i primamljiv je izbor ako želite da dobijete opštu predstavu o tome šta se dešava na vašoj mreži. Kupovinom ovog rješenja plaćate mogućnost praćenja cjelokupnog zdravlja vaše mreže: na osnovu ogromne količine statističkih podataka, kao što su brzina i pouzdanost prijenosa podataka i paketa, u većini slučajeva moći ćete brzo identificirati problemi u vašoj mreži. A napredne intelektualne mogućnosti programa za identifikaciju potencijalnih problema i široke mogućnosti vizuelnog prikaza rezultata u obliku tabela i grafikona sa jasnim upozorenjima o mogućim problemima dodatno će olakšati ovaj posao.

Modularno proširenje NetFlow Traffic Analyzer je više fokusirano na analizu samog saobraćaja. Dok je funkcionalnost osnovnog softverskog rješenja Network Performance Monitor više namijenjena da dobije opću predstavu o performansama mreže, u NetFlow Traffic Analyzeru fokus je na detaljnijoj analizi procesa koji se dešavaju u mreži. Konkretno, ovaj dio softverskog paketa će analizirati zagušenje propusnog opsega ili anomalne rafale i pružiti statistiku sortiranu prema korisniku, protokolu ili aplikaciji. Imajte na umu da je ovaj program dostupan samo za Windows okruženje.

Wireshark

To je relativno nov alat u velikoj porodici mrežnih dijagnostičkih rješenja, ali je za to vrijeme već uspio steći priznanje i poštovanje od strane IT profesionalaca. Kada je u pitanju analiza saobraćaja, WireShark radi odličan posao za vas. Programeri su uspjeli pronaći sredinu između originalnih podataka i vizualnog prikaza ovih podataka, tako da u WireSharku nećete pronaći izobličenja u jednom ili onom smjeru, što griješi većina drugih rješenja za analizu mrežnog prometa. WireShark je jednostavan, kompatibilan i prenosiv. Uz WireShark, dobijate tačno ono što očekujete, i to brzo.

WireShark ima sjajan korisnički interfejs, mnogo opcija za filtriranje i sortiranje, a ono što će mnogi od nas ceniti, WireShark analiza saobraćaja odlično funkcioniše sa bilo kojom od tri najpopularnije porodice operativnih sistema - *NIX, Windows i macOS. Dodajte svemu gore navedenom činjenicu da je WireShark otvorenog koda i besplatan, i imate odličan alat za brzu dijagnostiku vaše mreže.

tcpdump

Analizator saobraćaja tcpdump izgleda kao prastari alat, a da budem potpuno iskren, u smislu funkcionalnosti također radi. Unatoč činjenici da se nosi sa svojim poslom i radi ga dobro, te da za to koristi što je moguće manje sistemskih resursa, mnogim će modernim stručnjacima biti teško razumjeti ogroman broj „suhih“ tablica podataka. Ali postoje situacije u životu kada upotreba rješenja koja su tako odsječena i nepretenciozna prema resursima može biti korisna. U nekim okruženjima ili na računarima koji jedva rade, minimalizam može biti jedina održiva opcija.

Softversko rješenje tcpdump je prvobitno razvijeno za *NIX okruženje, ali sada radi i sa nekoliko Windows portova. Ima sve osnovne funkcije koje biste očekivali od bilo kojeg analizatora prometa - snimanje, snimanje, itd. - ali ne očekujte puno više od njega.

Kismet

Kismet Traffic Analyzer je još jedan primjer softvera otvorenog koda prilagođenog specifičnim potrebama. Kismet ne analizira samo mrežni promet, već vam daje mnogo napredniju funkcionalnost. Na primjer, može analizirati promet skrivenih mreža, pa čak i bežičnih mreža koje ne emituju svoj SSID! Alat za analizu prometa poput ovog može biti izuzetno koristan kada postoji nešto na vašoj bežičnoj mreži što uzrokuje probleme, ali ne možete brzo pronaći izvor toga. Kismet će vam pomoći da otkrijete lažnu mrežu ili pristupnu tačku koja radi, ali nije sasvim ispravna.

Mnogi od nas iz prve ruke znaju da zadatak postaje složeniji kada je u pitanju analiza bežičnog mrežnog prometa, tako da je specijalizirani alat kao što je Kismet pri ruci ne samo poželjan, već je često i potreban. Kismet Traffic Analyzer je odličan izbor za vas ako stalno imate posla sa puno bežičnog saobraćaja i bežičnih uređaja i potreban vam je dobar alat za analizu bežičnog saobraćaja. Kismet je dostupan za *NIX, Windows pod Cygwin i macOS okruženjima.

EtherApe

EtherApe je blizak WireSharku u smislu funkcionalnosti, a također je besplatan softver otvorenog koda. Međutim, ono što ga zaista izdvaja od ostalih rješenja je fokus na grafiku. A ako, na primjer, pregledate rezultate WireShark analize prometa u klasičnom digitalnom obliku, tada se mrežni promet EtherApe prikazuje pomoću naprednog grafičkog sučelja, gdje svaki vrh grafa predstavlja poseban host, veličine vrhova i ivica pokazuju veličina mrežnog saobraćaja, a bojama su označeni različiti protokoli. Za one koji preferiraju vizuelnu percepciju statističkih informacija, EtherApe analizator može biti najbolji izbor. Dostupno za *NIX i macOS okruženja.

Kajin i Abel

U ovom softveru vrlo znatiželjnog naziva, mogućnost analize prometa je više pomoćna funkcija nego glavna. Ako vaši zadaci idu dalje od jednostavne analize prometa, onda biste trebali obratiti pažnju na ovaj alat. Pomoću njega možete oporaviti lozinke za Windows OS, izvoditi napade da biste dobili izgubljene vjerodajnice, proučavati VoIP podatke na mreži, analizirati rutiranje paketa i još mnogo toga. Ovo je zaista moćan set alata za sistem administratora sa širokim ovlastima. Radi samo u Windows okruženju.

mrežni rudar

NetworkMiner rješenje je još jedno softversko rješenje čija funkcionalnost prevazilazi uobičajenu analizu prometa. Dok se drugi analizatori saobraćaja fokusiraju na slanje i primanje paketa, NetworkMiner prati one koji direktno šalju i primaju te pakete. Ovaj alat je prikladniji za identifikaciju problematičnih računara ili korisnika nego za opću dijagnostiku ili praćenje mreže per se. mrežni rudar dizajniran za OS Windows.

KisMAC

KisMAC - naziv ovog softverskog proizvoda govori sam za sebe - ovo je Kismet za macOS. Ovih dana Kismet već ima port za macOS operativno okruženje, tako da postojanje KisMAC-a može izgledati suvišno, ali vrijedi obratiti pažnju na činjenicu da KisMAC rješenje zapravo ima svoju bazu koda i nije direktno izvedeno iz Kismet prometa analizator. Posebno treba napomenuti da KisMAC nudi neke mogućnosti, kao što su mapiranje lokacije i napad deautentifikacije na macOS, koje Kismet ne pruža sam. Ove jedinstvene karakteristike u određenim situacijama mogu preokrenuti vagu u korist ovog konkretnog softverskog rješenja.

Zaključak

Softver za analizu mrežnog saobraćaja može biti vitalan alat za vas kada povremeno naiđete na različite vrste mrežnih problema, bilo da se radi o performansama, prekidima veza ili problemima sa mrežnim rezervnim kopijama. Praktično sve u vezi sa slanjem i primanjem podataka na mreži može se brzo identifikovati i ispraviti zahvaljujući informacijama dobijenim pomoću softvera sa gornje liste.

Rezultati koje će vam dati kvalitativna analiza mrežnog prometa korištenjem dokazanih specijaliziranih softverskih alata pomoći će vam da zađete duboko ispod gornjeg sloja problema i shvatite šta se zaista događa u vašoj mreži, ili se ne dešava, ali bi se trebalo dogoditi.

Pretplatite se na newsletter, dijelite članke na društvenim mrežama i postavljajte pitanja u komentarima!

Uvek u kontaktu, Igor Panov.

23.05.16. 45.3KMnogi mrežni administratori se često suočavaju s problemima koje analiza mrežnog saobraćaja može pomoći u rješavanju. I ovdje smo suočeni s takvim konceptom kao što je analizator prometa. Pa šta je to?

NetFlow analizatori i sakupljači su alati koji vam pomažu da nadgledate i analizirate podatke o mrežnom prometu. Analizatori mrežnih procesa vam omogućavaju da precizno odredite uređaje koji smanjuju propusni opseg. Oni znaju kako pronaći problematična područja u vašem sistemu i poboljšati ukupnu efikasnost mreže.

Pojam " NetFlow" odnosi se na Cisco protokol dizajniran za prikupljanje informacija o prometu preko IP-a i praćenje mrežnog prometa. NetFlow je usvojen kao standardni protokol za streaming tehnologije.

NetFlow softver prikuplja i analizira podatke o protoku koje generišu ruteri i predstavlja ih u formatu prilagođenom korisniku.

Nekoliko drugih dobavljača mrežne opreme ima svoje vlastite protokole za praćenje i prikupljanje podataka. Na primjer, Juniper, još jedan vrlo cijenjen dobavljač mrežnih uređaja, naziva svoj protokol " j-flow". HP i Fortinet koriste izraz " s-Flow". Iako su protokoli drugačije imenovani, svi rade na sličan način. U ovom članku ćemo pogledati 10 besplatnih analizatora mrežnog saobraćaja i NetFlow kolektora za Windows.

SolarWinds Real-Time NetFlow Traffic Analyzer

Besplatni NetFlow Traffic Analyzer je jedan od najpopularnijih alata dostupnih za besplatno preuzimanje. Daje vam mogućnost sortiranja, označavanja i prikaza podataka na različite načine. Ovo vam omogućava da jednostavno vizualizirate i analizirate mrežni promet. Alat je odličan za praćenje mrežnog prometa po vrsti i vremenskom periodu. Kao i pokretanje testova kako bi se utvrdilo koliko prometa različite aplikacije troše.

Ovaj besplatni alat je ograničen na jedan NetFlow interfejs za praćenje i štedi samo 60 minuta podataka. Ovaj Netflow Analyzer je moćan alat koji se isplati koristiti.

Colasoft Capsa Besplatno

Ovaj besplatni analizator LAN saobraćaja omogućava vam da identifikujete i nadgledate preko 300 mrežnih protokola i omogućava vam da kreirate prilagodljive izveštaje. Uključuje praćenje e-pošte i dijagrame sekvence TCP sinhronizacija, sve skupljeno u jednom prilagodljivom panelu.

Ostale karakteristike uključuju analizu mrežne sigurnosti. Na primjer, praćenje DoS / DDoS napada, aktivnosti crva i otkrivanje ARP napada. Kao i dekodiranje paketa i prikaz informacija, statistika o svakom hostu na mreži, kontrola razmjene paketa i rekonstrukcija toka. Capsa Free podržava sve 32-bitne i 64-bitne verzije Windows XP-a.

Minimalni sistemski zahtjevi za instalaciju: 2 GB RAM-a i 2,8 GHz procesor. Morate imati i ethernet vezu na internet ( kompatibilan sa NDIS 3 ili novijim), Fast Ethernet ili Gigabit sa drajverom za miješani način rada. Omogućava vam da pasivno uhvatite sve pakete koji se prenose preko Ethernet kabla.

Ljuti IP skener

To je Windows analizator saobraćaja otvorenog koda koji je brz i jednostavan za korištenje. Ne zahtijeva instalaciju i može se koristiti na Linux, Windows i Mac OSX. Ovaj alat radi putem jednostavnog pinga svake IP adrese i može odrediti MAC adrese, skenirati portove, pružiti NetBIOS informacije, odrediti ovlaštenog korisnika na Windows sistemima, otkriti web servere i još mnogo toga. Njegove mogućnosti su proširene Java dodacima. Podaci skeniranja mogu se pohraniti u CSV, TXT, XML formatu datoteka.

ManageEngine NetFlow Analyzer Professional

Potpuno funkcionalna verzija NetFlow softvera iz ManageEnginesa. To je moćan softver sa punim skupom funkcija za analizu i prikupljanje podataka: praćenje propusnog opsega kanala u realnom vremenu i upozorenja kada se dostignu pragovi, što vam omogućava da brzo upravljate procesima. Osim toga, pruža izlazne podatke o korištenju resursa, aplikacijama i protokolima za praćenje i još mnogo toga.

Besplatna verzija Linux analizatora prometa omogućava vam neograničeno korištenje proizvoda 30 dana, nakon čega možete pratiti samo dva sučelja. Sistemski zahtjevi za NetFlow Analyzer ManageEngine variraju u zavisnosti od brzine protoka. Preporučeni zahtjevi za minimalnu brzinu protoka od 0 do 3000 niti u sekundi: procesor sa dva jezgra od 2,4 GHz, 2 GB RAM-a i 250 GB slobodnog prostora na tvrdom disku. Kako se povećava protok koji treba pratiti, tako se povećavaju i zahtjevi.

The Dude

Ova aplikacija je popularan mrežni monitor koji je razvio MikroTik. Automatski skenira sve uređaje i ponovo kreira mrežnu mapu. Dude prati servere koji rade na raznim uređajima i upozorava vas ako se pojave problemi. Ostale karakteristike uključuju automatsko otkrivanje i prikaz novih uređaja, mogućnost kreiranja prilagođenih mapa, pristup alatima za daljinsko upravljanje uređajima i još mnogo toga. Radi na Windows, Linux Wine i MacOS Darwine.

JDSU Network Analyzer Fast Ethernet

Ovaj program za analizu saobraćaja omogućava vam brzo prikupljanje i pregled podataka preko mreže. Alat pruža mogućnost pregleda registriranih korisnika, određivanja nivoa korištenja mrežnog propusnog opsega od strane pojedinačnih uređaja, te brzog pronalaženja i ispravljanja grešaka. Kao i da snimite podatke u realnom vremenu i analizirajte ih.

Aplikacija podržava kreiranje visoko detaljnih grafikona i tabela koje omogućavaju administratorima da prate anomalije u prometu, filtriraju podatke kako bi pregledali velike količine podataka i još mnogo toga. Ovaj alat za početnike profesionalce, kao i za iskusne administratore, omogućava vam da u potpunosti preuzmete kontrolu nad mrežom.

Plixer Scrutinizer

Ovaj analizator mrežnog saobraćaja omogućava vam prikupljanje i sveobuhvatnu analizu mrežnog saobraćaja, te brzo pronalaženje i ispravljanje grešaka. Sa Scrutinizer-om možete sortirati podatke na različite načine, uključujući vremenske intervale, hostove, aplikacije, protokole i još mnogo toga. Besplatna verzija vam omogućava da kontrolišete neograničen broj interfejsa i pohranjujete podatke za 24 sata aktivnosti.

Wireshark

Wireshark je moćan mrežni analizator koji može raditi na Linux, Windows, MacOS X, Solaris i drugim platformama. Wireshark vam omogućava da pregledate snimljene podatke pomoću grafičkog interfejsa ili koristite TShark uslužne programe u TTY režimu. Njegove karakteristike uključuju prikupljanje i analizu VoIP saobraćaja, prikaz Ethernet podataka u realnom vremenu, IEEE 802.11, Bluetooth, USB, Frame Relay, izlaz podataka u XML, PostScript, CSV, podršku za dešifrovanje i još mnogo toga.

Sistemski zahtjevi: Windows XP i noviji, bilo koji moderni 64/32-bitni procesor, 400 Mb RAM-a i 300 Mb slobodnog prostora na disku. Wireshark NetFlow Analyzer je moćan alat koji može uvelike pojednostaviti rad svakog mrežnog administratora.

Paessler PRTG

Ovaj analizator saobraćaja korisnicima pruža mnoge korisne funkcije: podršku za praćenje LAN-a, WAN-a, VPN-a, aplikacija, virtuelnog servera, QoS-a i okruženja. Podržano je i praćenje na više lokacija. PRTG koristi SNMP, WMI, NetFlow, SFlow, JFlow i njuškanje paketa, kao i nadgledanje vremena rada/zastoja i podršku za IPv6.

Besplatna verzija vam omogućava da koristite neograničen broj senzora tokom 30 dana, nakon čega možete koristiti samo do 100 besplatno.

nProbe

To je potpuno opremljena aplikacija za praćenje i analizu NetFlow otvorenog koda.

nProbe podržava IPv4 i IPv6, Cisco NetFlow v9 / IPFIX, NetFlow-Lite, analizu VoIP saobraćaja, uzorkovanje tokova i paketa, logovanje, MySQL/Oracle i DNS aktivnost i još mnogo toga. Aplikacija je besplatna ako preuzmete i sastavite analizator prometa na Linux ili Windows. Izvršni program za podešavanje ograničava količinu hvatanja na 2000 paketa. nProbe je potpuno besplatan za obrazovne institucije, kao i neprofitne i naučne organizacije. Ovaj alat će raditi na 64-bitnim verzijama Linux i Windows operativnih sistema.

Ova lista od 10 besplatnih NetFlow analizatora i sakupljača saobraćaja pomoći će vam da počnete sa nadgledanjem i rješavanjem problema u maloj kancelarijskoj mreži ili velikom korporativnom WAN-u na više lokacija.

Svaka aplikacija predstavljena u ovom članku omogućava praćenje i analizu mrežnog prometa, otkrivanje manjih kvarova, identifikaciju anomalija propusnog opsega koje mogu ukazivati na sigurnosne prijetnje. Kao i vizualizirati informacije o mreži, prometu i još mnogo toga. Mrežni administratori bi svakako trebali imati takve alate u svom arsenalu.

Ova publikacija je prijevod članka " Top 10 najboljih besplatnih Netflow analizatora i kolektora za Windows» pripremio prijateljski projektni tim

Dobro loše